My RedmineのSAML認証機能をMicrosoft Entra ID(Azure AD)と連携する設定例です。

SAML認証機能はMy Redmine エンタープライズプランのみ利用できます。

以下の手順でMicrosoft Entra IDの設定を行ないます。

参考:Microsoft Entra アプリケーション ギャラリーの概要

https://learn.microsoft.com/ja-jp/entra/identity/enterprise-apps/overview-application-gallery

参考:エンタープライズ アプリケーションのシングル サインオンを有効にする

https://learn.microsoft.com/ja-jp/entra/identity/enterprise-apps/add-application-portal-setup-sso

https://アカウント名.cloud.redmine.jp/saml/metadata を入力するhttps://アカウント名.cloud.redmine.jp/saml/acs を入力する参考:クイックスタート: ユーザー アカウントを作成して割り当てる

https://learn.microsoft.com/ja-jp/entra/identity/enterprise-apps/add-application-portal-assign-users#assign-a-user-account-to-an-enterprise-application

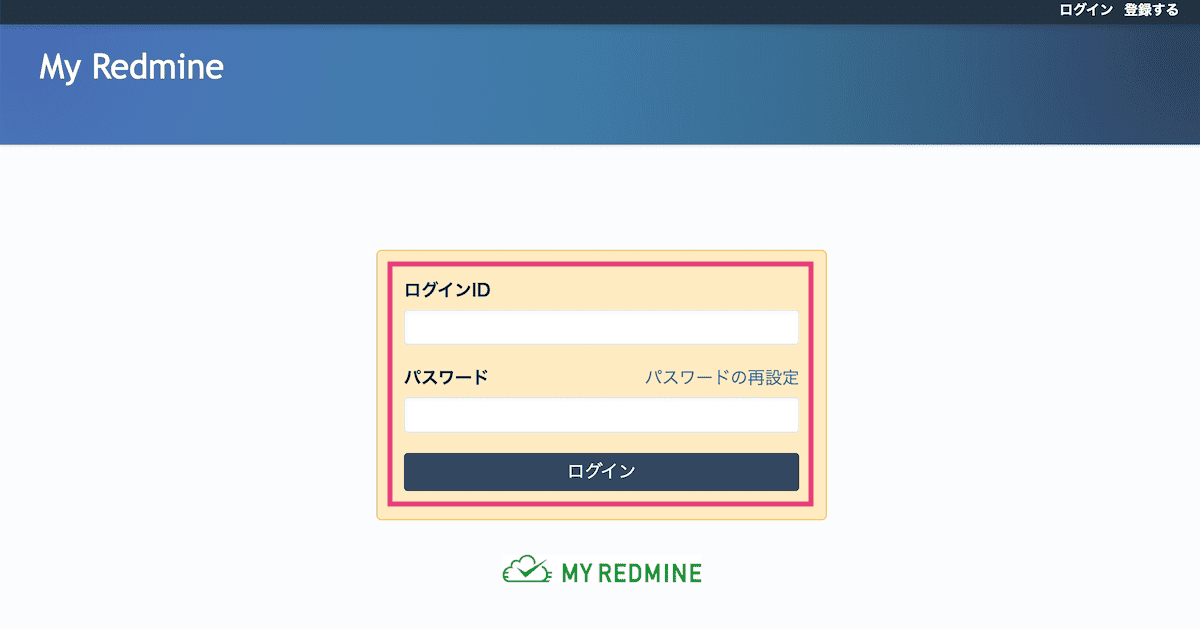

My RedmineにログインIDとパスワードでログイン

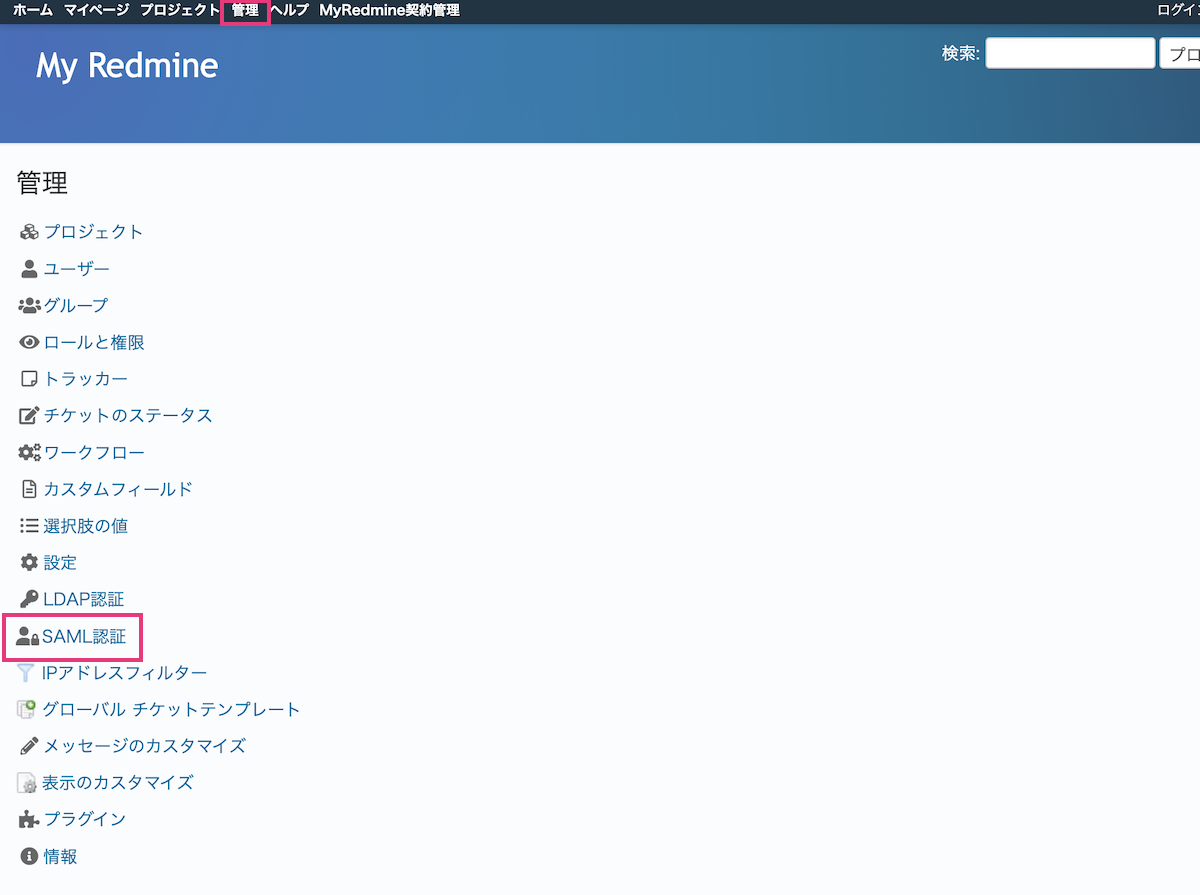

管理 > SAML認証 をクリック

以下の手順でMy RedmineのSAML認証の設定を行ないます。

Redmica SAML plugin の基本設定の「SAML認証機能の有効化」にチェックが入っているのを確認

| SAML認証機能の有効化 | SAML認証機能を利用する場合にはチェックをいれます(SAMLのログインボタンを表示します) |

|---|---|

| ログインボタンの表示(任意) | ボタンに表示する文言を設定します |

| RedmineのLoginフォームを非表示(任意) | チェックを入れるとログイン画面からログインIDとパスワードの入力欄が非表示になります(SAMLでログインするためのボタンのみが表示される状態となります)。 SAMLの連携設定を行っていないアカウントはログインできなくなります。SAML認証の設定が完了し、SAML認証によるログインの動作確認が完了した後にご利用ください。 |

| SAML認証時に自動でユーザーを作成する(任意) | Redmineにユーザーが存在しない場合に自動でユーザーを作成します |

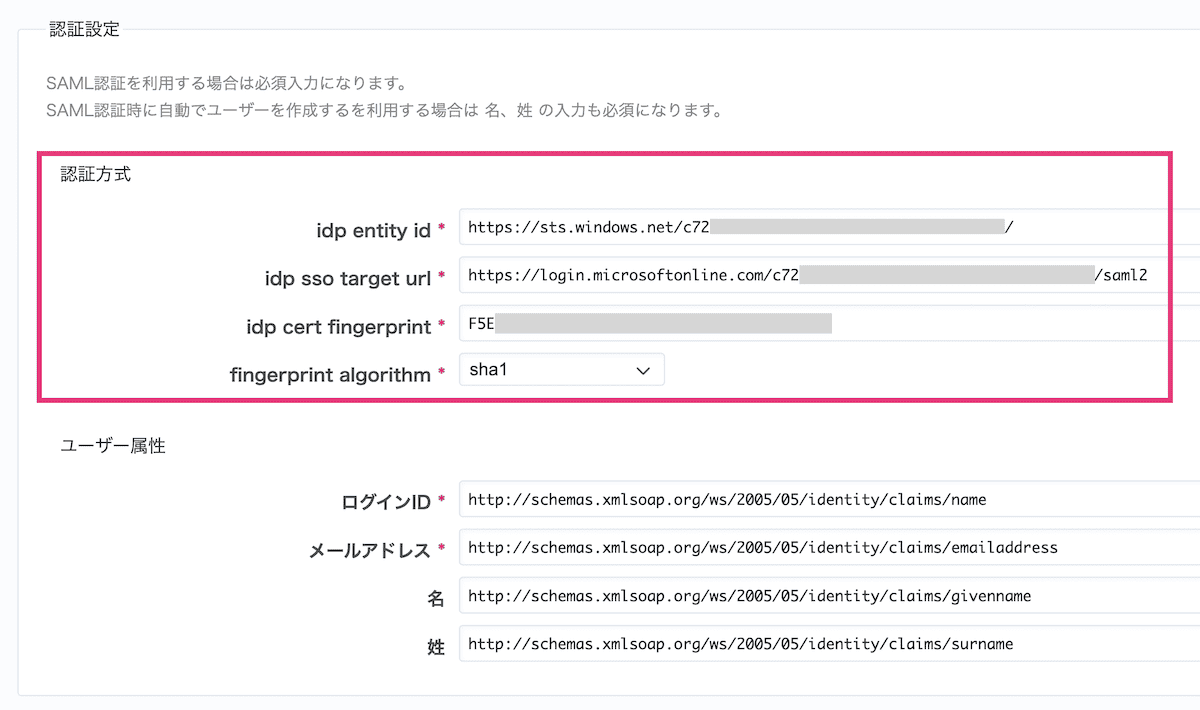

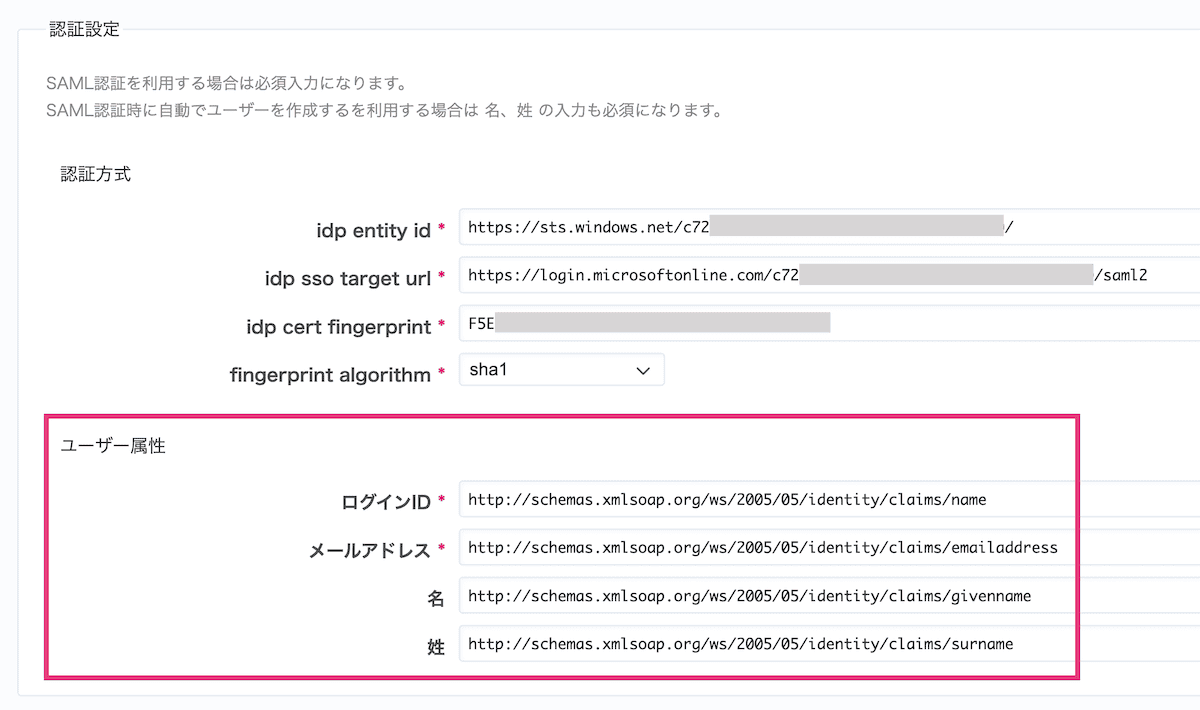

My RedmineのRedmica SAML pluginの画面で、認証設定の認証方式で各値を入力します。

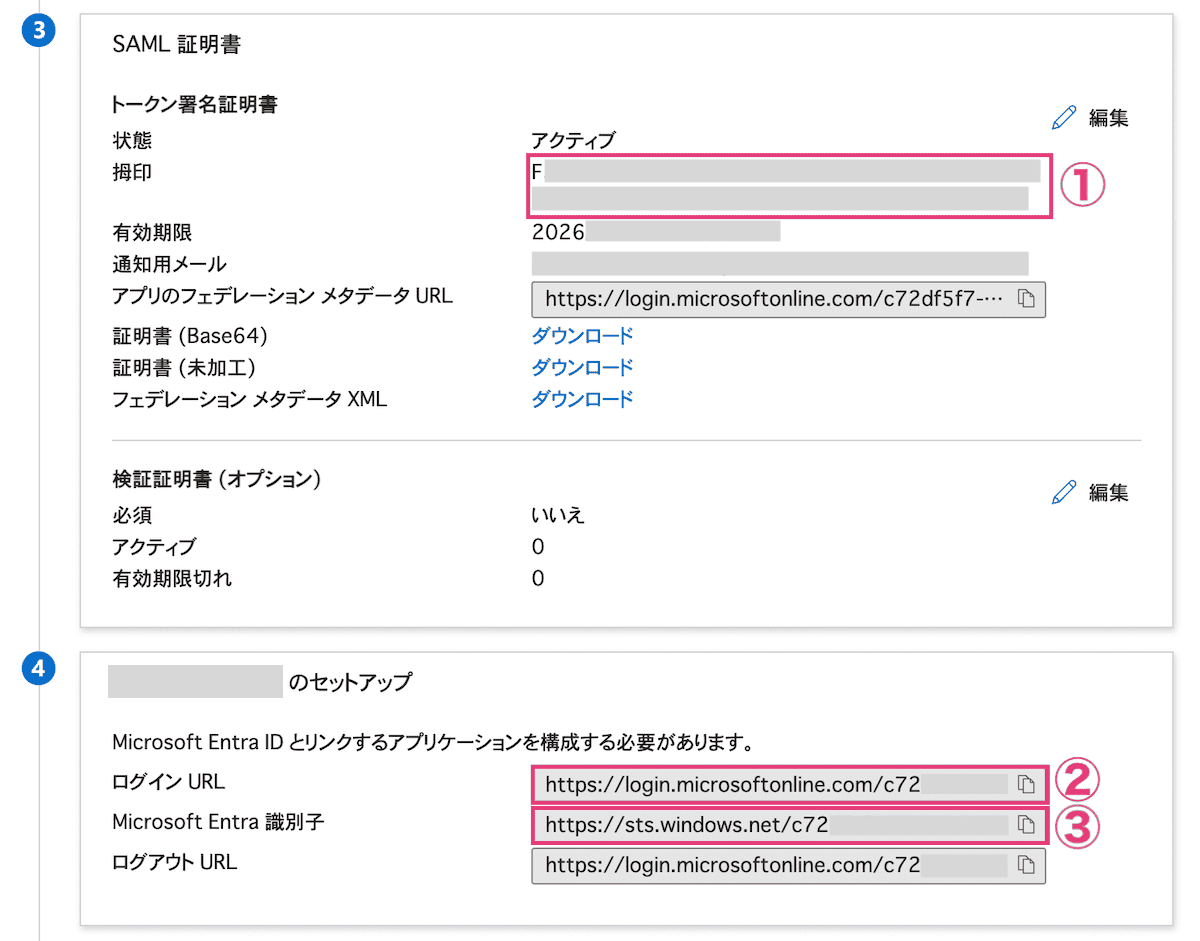

各値はMicrosoft Entra IDのシングルサインオンの設定画面で確認できます。

| idp entity id | ③「Microsoft Entra 識別子」 |

|---|---|

| idp sso target url | ②「ログイン URL」の値 |

| idp cert fingerprint | ①「拇印」の値 |

| fingerprint algorithm | 「sha1」 を選択 |

Microsoft Entraのシングルサインオンの設定画面「拇印」「ログインURL」「Microsoft Entra識別子」の値を入力してください。

続けてMy RedmineのRedmica SAML pluginの画面で、認証設定のユーザー属性に以下の表の内容を入力し、「適用」をクリック

| ログインID |

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameログインIDとしてメールアドレスを利用したい場合は以下の値を設定してください。 http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress

|

|---|---|

| メールアドレス | http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress |

| 名 | http://schemas.xmlsoap.org/ws/2005/05/identity/claims/givenname |

| 姓 | http://schemas.xmlsoap.org/ws/2005/05/identity/claims/surname |

2-1.基本設定の 「RedmineのLoginフォームを非表示」をOFF にしていることを確認

※ONの状態でSAML認証がうまくいかなかった場合、My Redmineにログインできなくなります。

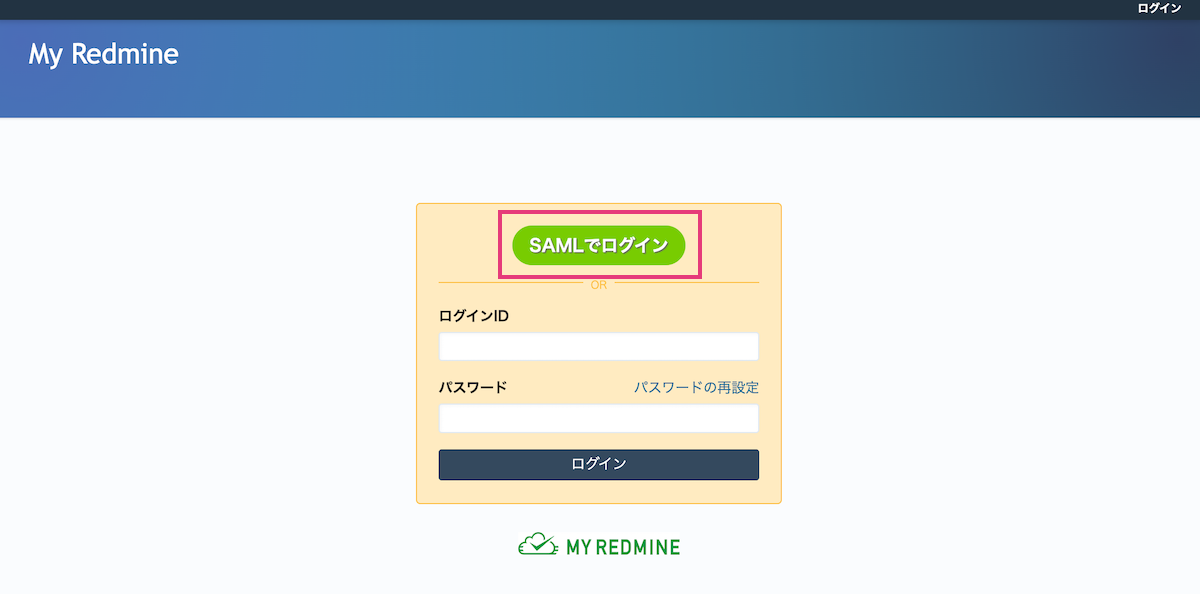

SAML認証でログインできることを確認するために、一度My Redmineからログアウトする

My Redmineのログイン画面に表示される「SAMLでログイン」(または「ログインボタンの表示」で設定した文字列)のボタンをクリック

ボタンをクリック後にSAML認証が実行され、成功するとMy Redmineのマイページが表示されます。

My Redmineのログイン画面でログインIDとパスワードを使ってログインし、上記の設定項目を確認してください。またIdP側の設定も確認してください。